5 façons de protéger votre petite entreprise des cyber-attaques

Les sites web des petites entreprises sont une cible facile pour les hackers, car la plupart ne sont pas bien équipés pour réagir aux cyber-attaques. Afin de protéger votre entreprise des cyber-menaces les plus courantes visant les sites web des petites entreprises, l'expert en solutions numériques DDI Development propose des solutions intéressantes.

Cyber-attaques courantes auxquelles votre entreprise est confrontée

1.Malware

Un malware est un logiciel utilisé pour détruire les fichiers d'une entreprise et recueillir des données sensibles. Un malware est obtenu en visitant un site web malveillant ou en téléchargeant une pièce jointe infectée. Les types de malwares les plus courants sont les virus, les chevaux de Troie et les vers, créés pour infecter les fichiers sains, puis se répandre sur plusieurs périphériques.

La National Cyber Security Alliance américaine a récemment souligné que 60 % des petites entreprises sont forcées de mettre la clé sous la porte dans les 6 mois en raison d'une attaque de malware.

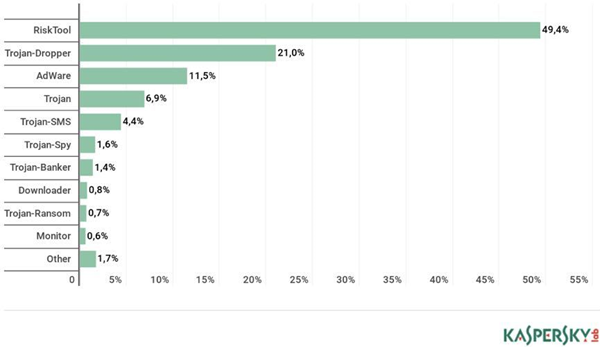

Malware les plus courants en 2018, selon Kaspersky Lab.

La raison est simple. Selon le même rapport, les coûts du nettoyage ne seraient pas viables, allant de 690 000 $ à plus d'un million de dollars pour une entreprise de taille moyenne.

2. Attaques de mot de passe

Les hackers utilisent trois façons courantes d'obtenir des mots de passe, ciblant différentes faiblesses :

- Attaque par force brute : nécessite un outil ou script spécialement conçu qui automatise la découverte de mot de passe.

- Attaque par dictionnaire : processus d'analyse des combinaisons de mot de passe pour déterminer ceux les plus souvent utilisés pour une attaque ultérieure.

- Enregistreur de frappe : peut-être le plus dangereux. Un traceur spécial reçoit accès à un enregistreur de frappe qui est utilisé pour identifier des identifiants de connexion.

Une solution typique est la vérification en deux étapes qui nécessite que l'utilisateur approuve également son numéro de téléphone ou son adresse email.

3. Attaques DDoS

Imaginez que vous lancez un nouveau produit. Vous avez investi du temps et de l'énergie pour créer et commercialiser ce produit. Votre public est dans l'attente. Le jour du lancement venu, vos clients se rendent sur votre site web pour effectuer leur achat et y trouvent le message « Serveur surchargé »

Félicitation, vous êtes victime d'une attaque DDoS.

Les attaques par déni de service rendent le serveur de la cible inaccessible en le surchargeant. Les hackers rassemblent une armée de machines zombies et commencent à accéder au site web à partir de multiples ordinateurs, communiquant via des serveurs de commande et de contrôle.

Ce processus est géré par plusieurs bots, aussi connus sous le nom de botnets, chacun envoyant une grande quantité de trafic réseau au serveur cible.

4. Attaque de l'homme du milieu

Il y a quelques annéesdes cyber-criminels belges ont pris pour cible des entreprises européennes de taille moyenne ainsi que de grosses sociétés. Ils sont parvenus à voler 6 millions d'euros en ayant accès à des conversations emails et en subtilisant des données confidentielles.

Ceci est un exemple classique d'attaque de l'homme du milieu. Un hacker est littéralement assis au milieu de votre conversation, utilisant vos comptes d'entreprise pour accéder aux données. Ils peuvent s'y prendre de plusieurs façons :

- Détournement d'email : les hackers obtiennent l'accès aux comptes de messagerie électronique d'entreprise, espionnent le contenu des emails et attendent que des données importantes soient mentionnées.

- Interception Wi-Fi : les attaquants compromettent le routeur de votre lieu de travail ou s'infiltrent dans un point d'accès public et attendent que les membres de votre équipe l'utilisent.

- Détournement de session : lorsque vous accédez à une page infectée, les hackers identifient votre appareil, volent les cookies et extraient des informations sensibles.

Ces attaques peuvent être évitées en utilisant SMIME (Secure/Multipurpose Internal Main Extensions), qui permet de créer un niveau supplémentaire de cryptage des emails. Pour éviter des attaques par le Wi-Fi, mettez en place une authentification à base de certificat. Seules les machines avec la documentation appropriée peuvent accéder au réseau.

5. Attaques par injection SQL

Pour enregistrer des identifiants, mots de passe, données personnelles et activités utilisateurs, les entreprises utilisent des systèmes de gestion de bases de données. Le plus populaire est SQL.

Une injection SQL est la façon la plus simple d'atteindre une cible. Voilà comment ça fonctionne : un utilisateur soumet une instruction SQL (par exemple, en remplissant un formulaire d'inscription). Un virus dans ce formulaire recherche les failles de sécurité dans une base de données dans le but de les exploiter.

Une bonne façon d'empêcher les données de fuiter est d'utiliser un chiffrement à plusieurs couches sur tous les contenus de bases données.

La sécurité des petites entreprises étape par étape

La meilleure protection contre les cyber-attaques est la préparation. La bonne nouvelles est que toutes les mesures suivantes sont faciles à mettre en place. De plus, il n'est pas nécessaire d'embaucher un spécialiste de la cyber-sécurité, bien que ce ne soit pas une mauvaise idée de consulter une entreprise de développement de logiciels personnalisés

Étape 1 - Sauvegardez vos données d'entreprise

Toutes les informations cruciales ainsi que les fichiers importants doivent être copiés et stockés sur un autre stockage sécurisé, indépendant de vos machines.

- Services de stockage cloud. Le logiciel créera automatiquement des copies, préservant le contenu, le format et la structure du dossier.

- Pilotes USB. Idéal pour les petits fichiers. Utilisez des clés USB pour stocker des reçus et des documents importants mais assurez-vous d'ajouter un mot de passe.

- Disques durs de sauvegarde. Achetez un disque dur vierge et enregistrez-y des copies des informations sensibles.

Étape 2 - Surveillez et protégez votre équipement et vos systèmes informatiques

Pour sécuriser votre entreprise, vous devez contrôler constamment la gestion des données à l'aide des méthodes suivantes :

- Un firewall - logiciel qui bloque les accès non autorisés aux appareils et réseaux.

- Une version entreprise d'un antivirus. Un logiciel personnel ne sera pas suffisant pour couvrir de multiples appareils et serveurs.

- Utilisez des services VPN pour protéger votre emplacement et votre IP.

- Assurez-vous que vos enregistrements de zone DNS sont signés DNSSEC et que vos résolveurs DNS effectuent la validation DNSSEC

Étape 3 - Protégez vos données sensibles

Classez vos fichiers en fonction de leur sensibilité et faites très attention à protéger les plus potentiellement dangereux.

- Définissez ce qui est stocké et où. Passez constamment en revue vos stockages de données pour savoir où les données les plus sensibles sont stockées.

- Supprimez les fichiers inutiles. Le moins de données dont vous disposez, moins de dommages peuvent être infligés à la sécurité de votre entreprise. Supprimez les fichiers obsolètes ou archivez-les.

- Utilisez un niveau de cryptage supplémentaire. Même si votre stockage offre une protection intégrée de base, téléchargez un outil de protection de fichiers supplémentaire qui cryptera les données sélectionnées. Il va sans dire que vous devez utiliser un certificat SSL pour crypter les informations clients sensibles.

Étape 4 - Choisissez des mots de passes forts et gérez-les

Sensibilisez vos employés à l'importance des combinaisons de protection fortes («qwerty» n'est clairement pas une option). Les identifiants de connexion doivent être modifiés tous les trimestres. Tous les mots de passe doivent être stockés dans un gestionnaire de mot de passe avec un cryptage intégré. La norme la plus courante est AES-256, utilisée par les institutions gouvernementales et les entreprises internationales.

Étape 5 - Sensibilisez vos employés

Peu importe les efforts que vous déployez pour protéger votre entreprise, il seront vains si un employé accède à un lien suspect à partir d'une machine de travail ou qu'il compromet des comptes professionnels.

- Bureau vide - les employés ne doivent pas stocker de données confidentielles comme les mots de passe et les identifiants de connexion sur des post-its ou sous une forme imprimée.

- Appareils personnels - assurez-vous de contrôler les mesures de sécurité sur les appareils personneils et les téléphones portables des employés s'ils les utilisent pour le travail.

- Discutez des dangers des supports amovibles - quel type de données ne doit jamais être stocké sur une clé USB et quels fichiers ne peuvent être transférés qu'après cryptage.

- Activez les bloqueurs de publicités sur les appareils des employés et spécifiez les exigences en matière de téléchargement de fichiers.

Protégez votre entreprise contre les cyberattaques

Des pratiques telles que la sécurisation des machines de travail, le cryptage des fichiers confidentiels et la formation des membres de votre équipe peuvent sembler longues. Cependant, en réalité, il vous faudra moins d'un mois pour mettre en œuvre toutes les méthodes décrites ci-dessus. Pour protéger votre petite entreprise contre les cyberattaques, il suffit de planifier à l'avance.

N'attendez pas. Commencez à mettre en œuvre des pratiques de sécurité immédiatement, avant qu'il ne soit trop tard.

Biographie de l'auteur

La société DDI Development apporte une combinaison unique d'expérience commerciale et de solides compétences techniques pour fournir des solutions numériques Web et mobiles de haute qualité de manière conviviale et créative. Nous aidons les entreprises à atteindre leurs objectifs en offrant des services professionnels. Notre expertise s'étend à plusieurs secteurs, notamment le commerce électronique, les CRM, les plates-formes de formation en ligne, les systèmes de recrutement et financiers, etc. Notre équipe expérimentée a réalisé plus de 150 projets.